Bayangkan Jika anda adalah seorang ahli di bidang keamanan Internet dan dihadapkan pada tantangan global terkini dunia maya yang penuh dengan intrik kejahatan cyber, maka faktor yang paling penting adalah bagaimana menjaga agar sistem internet perusahaan tetap aman dan jauh dari gangguan penyusup yang berniat buruk.

Langkah pertama bisa dimulai dengan mencari kelemahan dari sistem keamanan siber di perusahaan anda, menggali berbagai intrik yang kemungkinan digunakan pihak penyusup untuk merusak sistem pertahanan Internet anda. Selanjutnya, menempatkan proteksi yang diperlukan untuk membangun dan meningkatkan sistem keamanan siber yang tangguh. Itu merupakan pekerjaan besar dan sangat penting bagi masa depan perusahaan anda.

Tidak memandang apakah itu jenis usaha mikro/makro maupun industri manufaktur, Ada tiga hal penting sebagai kunci utama yang merupakan jantung pertahanan keamanan siber pada suatu perusahaan, yaitu :

Cyber attack Surface

Jumlah total titik pada jaringan di mana serangan dapat terjadi , di mana pengguna yang tidak sah (penyerang atau penyusup) dapat mencoba untuk memanipulasi atau mengekstrak data menggunakan berbagai metode pelanggaran (“vektor serangan siber”). Jika Anda memperhatikan grafik, di mana sumbu x mencantumkan semua perangkat dan aplikasi di jaringan Anda (infrastruktur, aplikasi, endpoints, IoT, dll.) dan sumbu y adalah metode pelanggaran yang berbeda seperti kata sandi yang lemah dan default, kata sandi yang digunakan berulangkali , phishing , rekayasa sosial, perangkat lunak yang tidak ditambal, kesalahan konfigurasi, dll.

Pada garis besarnya terdapat dua kategori attack surface utama, yaitu Attack Surface Digital dan Attack Surface Fisik.

1. Attack Surface Digital

Point ini menjelaskan semua perangkat keras, perangkat lunak, dan komponen terkait yang saling terhubung ke sistem jaringan. Termasuk juga di sisi aplikasi, kerentanan dalam aplikasi adalah hal yang biasa, namun dapat menyebabkan penyerang masuk ke dalam sistem maupun data TI yang penting.

Beberapa kondisi yang membuka peluang kerentanan sistem diantaranya :

- Layanan yang berjalan pada port tertentu (misalnya, port TCP 3389 untuk RDP). Jika layanan tersebut salah dikonfigurasi atau mengandung bug, hal ini dapat dieksploitasi oleh pihak penyerang.

- Server dapat diserang melalui eksploitasi kerentanan sistem, atau dibanjiri lalu lintas dalam serangan DDoS.

- Kelemahan kode sandi dan kesalahan konfigurasi akan menjadi celah penyusup dan dapat menyebabkan kerusakan pada web, atau menanamkan kode berbahaya untuk serangan drive-by , misalnya ‘formjacking’.

- Organisasi perusahaan sering membiarkan sertifikat layanan kedaluwarsa, sehingga kerentanan ini memungkinkan penyusup mengambil keuntungan.

- Menggunakan komponen atau perangkat lunak dari pihak ketiga , yang kemungkinan berisi malware atau kerentanan.

2. Attack Surface Fisik

Serangan ini terkait semua perangkat keras yang dapat diakses “secara fisik” oleh penyerang, seperti Desktop Komputer, Hard Drives, Laptop, Mobile Phone, Thumb Drive.

Metode atau cara penyusup atau penjahat cyber dapat menembus atau menyusup ke seluruh jaringan sistem.

8 Serangan Keamanan Internet dan Trik Menghindarinya

1. Data Otentikasi yang disusupi

Username dan password selalu menjadi kredensial yang paling umum digunakan ketika akses ke suatu jaringan atau server. Untuk kasus pencurian username dan password yang diekspos ke pihak yang tidak berwenang. Hal ini biasanya terjadi ketika pengguna yang lengah atau awam menjadi mangsa upaya phishing dan tanpa sengaja memasukkan username dan password mereka di situs web palsu. Saat hilang dicuri atau diekspos, pengguna tersebut tanpa sadar sudah memberikan hak akses nya kepada pihak penyusup.

Data otentikasi pengguna yang telah disusupi tersebut akan sulit terdeteksi meskipun dilakukan pemantauan dan analisis dalam perusahaan untuk mengidentifikasi aktivitas yang mencurigakan. Risiko yang ditimbulkan bervariasi tergantung tingkat hak akses yang diberikannya.

2. Kata sandi yang lemah Beresiko Tinggi

Kata sandi yang lemah dan penggunaan kembali kata sandi menjadikan otentikasi akses pengguna terekspose secara tidak sengaja, sekaligus sebagai gerbang untuk masuk dan memberikan propagasi kepada pihak penyerang.

3. Malicious Insider

Suatu tindakan terselubung atau berupa serangan yang tidak terduga dari sisi dalam (intern). Pada kasus ini diibaratkan sebuah perusahaan dan sekumpulan banyak karyawan. yang mana ada salah satu oknum karyawannya secara sembunyi sembunyi membocorkan data penting perusahaan sehingga terekspos keluar dan berpotensi bahaya bagi perusahaan karena menjadi celah keamanan yang bisa saja di ekploitasi.

4. Tanpa Enkripsi (plain) atau Enkripsi yang digunakan lemah.

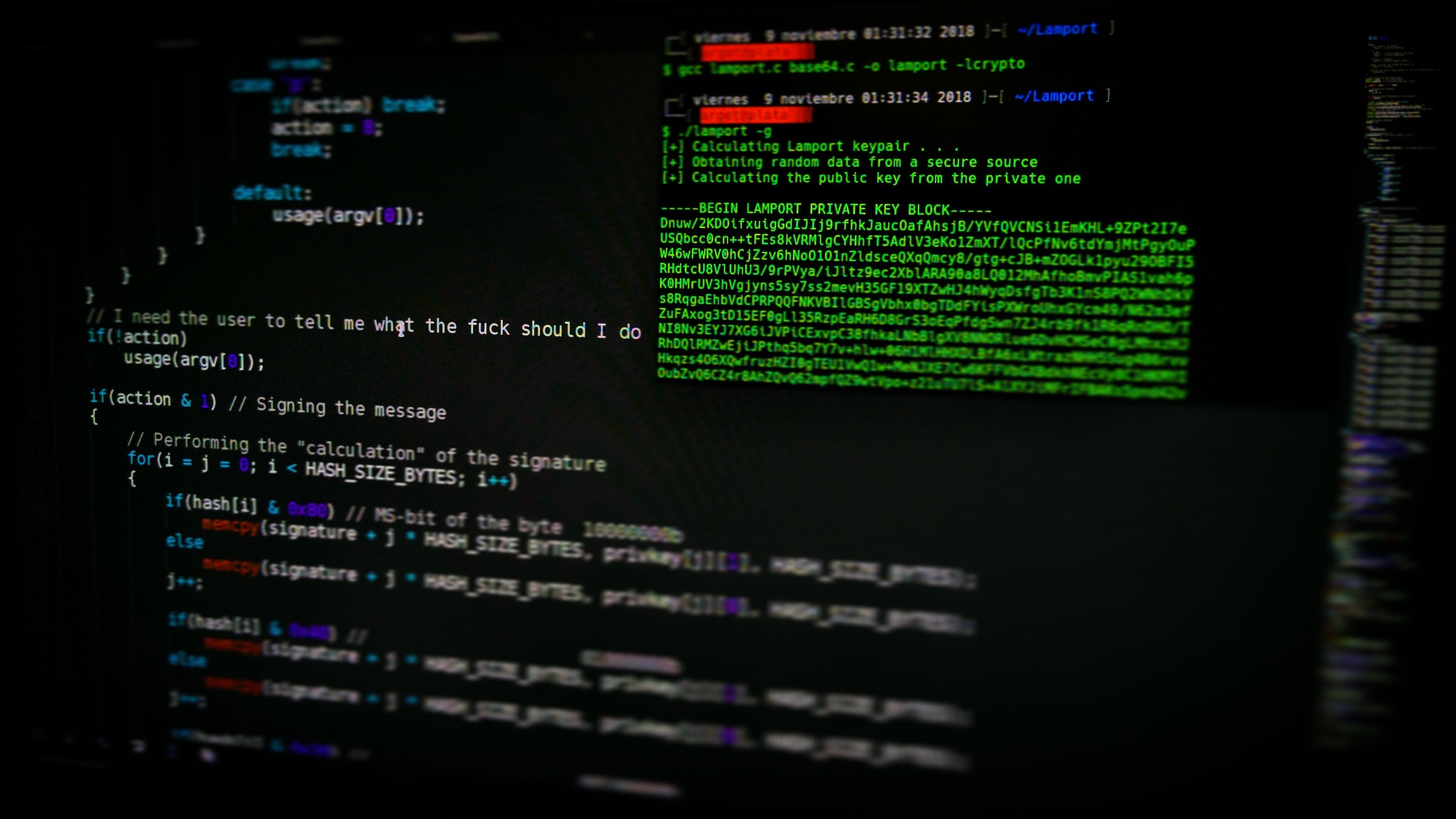

Sejatinya data yang aman adalah data yang menggunakan metode enkripsi yang dikemas dalam model kode yang unik dan untuk membuka kembali filenya diperlukan key untuk men-dekripsi (kebalikan dari enkripsi), artinya data hanya akan bisa dibuka oleh orang yang tepat.

Sebuah fitur enkripsi data adalah menterjemahkan data kedalam bentuk atau kemasan lain yang hanya dapat dibaca oleh orang yang memiliki akses ke kunci rahasia atau kata sandi yang sebelumnya sudah disepakati.

5. Salah konfigurasi

Adalah kondisi dimana ada kesalahan konfigurasi pada sistem, salah satu contoh sederhana jika suatu layanan di buat dengan username dan password standart, hal ini berpotensi menjadi celah keamanan. Pada konfigurasi ini server atau layanan akan sangat mudah di retas dan di eksploitasi untuk mencari data-data penting yang bernilai nominal tinggi lainnya.

6. Perangkat Ransomware

Ransomware adalah bentuk pemerasan dunia maya di mana pengguna tidak dapat mengakses data mereka sampai uang tebusan dibayarkan. Pengguna diperlihatkan petunjuk tentang cara membayar biaya untuk mendapatkan kunci dekripsi. Biayanya dapat berkisar dari beberapa ratus dolar hingga ribuan, dibayarkan kepada penjahat dunia maya dalam bentuk Bitcoin.

7. Phising

Adalah taktik kejahatan yang biasanya dilakukan via email, telepon atau pesan text dan pihak tertentu dapat menyamar menjadi lembaga atau layanan yang sah untuk mendapatkan data yang sensitif berupa informasi identitas, akun bank dan kartu kredit secara detail serta password. paling efektif digunakan pada serangan sosial.

8. Trust Relationship

Trust Relationship merupakan tingkat kepercayaan antara pengguna dengan sistem, contohya seperti 2 domain yang saling terhubung dan bertukar informasi data. Pada kasus ini pengguna dapat melakukan login untuk mengakses sistem dan kontrolnya. Agar terjadi hubungan yang terpercaya, maka domain yang saling terhubung dengan domain lain akan meminta akses yang sah terlebih dahulu saat pengguna pertama kali melakukan login , setelah terjadi verifikasi antar kedua domain tersebut maka komunikasi akan dilanjutkan.

Metode Penyerangan Umum

Metode Penyerangan yang paling umum

– DDOS Attack

adalah sebuah serangan cyber untuk menutup akses suatu jaringan, sistem, maupun aplikasi berbasis web.

Prinsip dasar dari serangan ini adalah dengan membanjiri server dengan fake traffic hingga melebihi kapasitasnya. Motif utamanya adalah agar server atau jaringan Anda tidak mampu mengakomodasi lalu lintas lintas tersebut, sehingga menyebabkan website/layanan Anda down dan tidak bisa beroperasi.

– Brute Force

Serangan Brute Force adalah tindakan hackers yang berupaya mengakses sistem atau jaringan secara paksa dengan cara menebak username dan password. Dalam melancarkan serangannya, pelaku menggunakan metode trial-and-error dengan mencoba seluruh kombinasi kata sandi agar bisa melewati proses autentikasi. Hal selanjutnya yang terjadi setelah berhasil meretas suatu sistem adalah penanaman Mallware, Spamvertising , mengubah tampilan website dan banyak kerugian lain.

– Kerentanan Zero Day

Ini adalah celah keamanan yang tidak diketahui oleh siapa pun sampai pelanggaran terjadi (karenanya dinamakan zero day, karena tidak ada selisih waktu antara saat serangan terjadi, dan kerentanan dipublikasikan). Jika pengembang belum merilis patch untuk kerentanan zero-day sebelum peretas mengeksploitasi kerentanan itu, maka serangan berikut dikenal sebagai serangan zero-day. Meminta tim merah (TIM AHLI) menulis eksploitasi POC ( A proof of concept) adalah cara untuk mengurangi kerentanan zero-day, dimana tim ahli keamanan cyber menguji kerentanan suatu software atau antar software agar pihak pengembang bisa menutup celah keamanan dan membuat sistem mereka aman dari serangan peretas.

Kondisi Paling diwaspadai

- Aplikasi Beresiko Tinggi, seperti Java, Flash, dan IE memiliki celah bawaan dan tidak banyak orang mengetahuinya. Celah ini terekspose ke web dan rentan terhadap serangan Zero Day

- Aplikasi dan perangkat yang Salah Konfigurasi, menjadi titik masuknya penyusup ke dalam jaringan.

- Perangkat dan Pengguna yang terhubung ke jaringan yang tidak aman, beresiko dan rentan terhadap serangan penyusup.

- Celah keamanan pada suatu Aplikasi yang tidak diinstall patch terbaru membuka peluang disusupi Malware yang membahayakan server maupun endpoint. Jika serangan Malware membuka akses ke data penting dan terekspose, hal ini akan membahayakan bagi eksistensi perusahaan. Karena alasan itu, penting memperhatikan Manajemen perangkat dan aplikasi , dan mengindetifikasi celah keamanan yang beresiko tinggi terhadap serangan dari luar, selanjutnya menutup celah keamanan itu dengan patch terbaru.

Kesimpulan

Tujuan akhir dari peretas atau musuh (intern) selaku orang dalam adalah bisa mengakses segala sesuatu yang bernilai tinggi diantaranya , akses ke perangkat, aplikasi dan data data penting. Dengan membiarkan hal tersebut tanpa dibekali keamanan yang mumpuni. maka peretas akan dengan mudah mengakses ke bagian bagian sensitif tadi (aplikai, data dan jaringan) dan tentunya akan menimbulkan risiko yang signifikan bagi perusahaan Anda.

Agar senantiasa tetap berada di depan (lebih unggul dari penjahat siber) maka, dalam mengantisipasi tindakan-tindakan tersebut, Anda harus memulai dengan memahami kerentanan di sisi sistem dan jaringan Anda. Anda dapat mempelajari lebih banyak keilmuan dan literasi tentang bagaimana bertahan dan mengantisipasi pihak-pihak yang ingin menembus celah keamanan anda.

kemudian menerapkan perlindungan/proteksi yang diperlukan untuk mempertahankan keamanan siber yang lebih aman dan tangguh sesuai posturnya.

Menjaga serangan sekecil mungkin di bagian permukaan. mekanisme ini harus dianggap sebagai tindakan keamanan yang paling dasar , dan merupakan kunci untuk mempertahankan postur keamanan yang jauh lebih kuat. Selain itu, mengelola hubungan kepercayaan dapat membantu Anda membatasi atau menghilangkan dampak atau kerusakan yang dapat ditimbulkan oleh penyerang / penjahat siber tersebut.

0 Comments